밍경송의 E.B

[사이버 보안] 보안솔루션(1) - 방화벽, 침입탐지시스템, 침입방지시스템 본문

이 글은 2024-1 ㅇ화여대 (인실 도 교수님의) 사이버보안개론 수업자료를 참고하였음을 밝힙니다.

12장... 1회독까지 5강 남았다...진짜 제대로된 보안 '솔루션'에 대해 배워보겠숩니다!

🤖보안 솔루션

: 일반 기업이나 정부/공공기관 등에서 보안을 강화하기 위해 실제 사용하는 상용SW 또는 HW 제품

종류

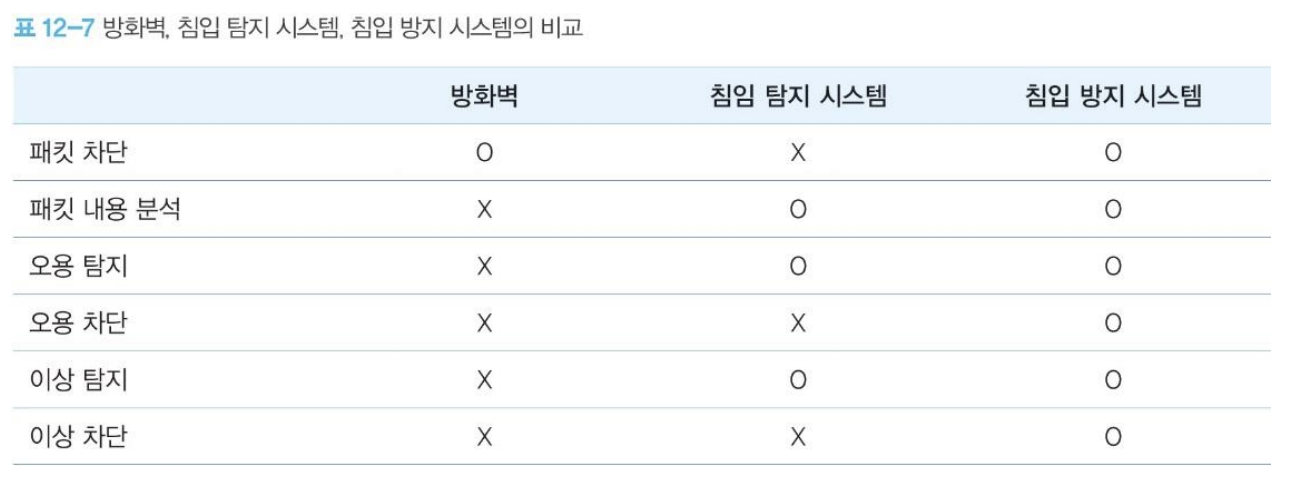

- 방화벽 혹은 침입차단시스템- 패킷분석X

- 침입탐지시스템(IDS) - 패킷분석O 침입여부까지

- 침입방지시스템(IPS) - 침입 blocking

- 데이터 유출방지(DLP)

- DRM

- NAC

🤖보안솔루션으로서 방화벽(Firewall) = 침입차단시스템

: 정책/규칙에 의해 외부 네트워크에서 내부 네트워크로 유입되는 침입을 막는 솔루션

- SW 방식 : 윈도우 OS에서 제공

- HW 방식 : 네트워크 장비 형태

<주요기능>

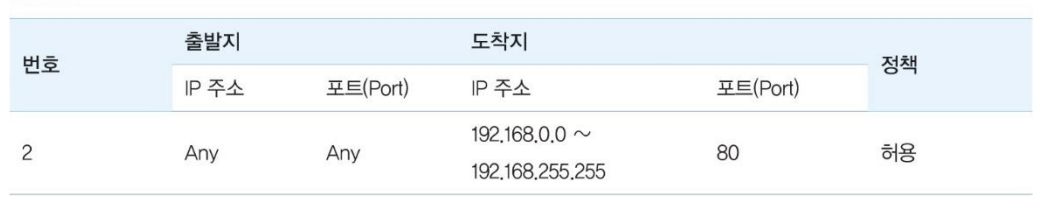

| 접근제어(Access Control) | - 규칙 집합 (Rule set)에 따라 외->내부로 유입되는 메세지 차단/허용 * 어디에서 어디로 전달되는 메세지에 대해 어떠한 정책을 적용? [출발지, 도착지, 정책 구성] 이때 출발지와 도착지는 IP주소 + 포트로 구성됨. |

| 로그 | 1) 감사로그 [책임추적성] : 규칙 집합이 언제 누구에 의해 변경되었는지, 방화벽 서비스가 언제 시작.중지되었는지 2) 운영로그 : 언제 어떤 네트워크 메시지가 차단.허용되었는지 -> 기록을 이용해 공격 시도 발견 가능 |

<종류>

| HW 방화벽 | - 대규모의 트래픽을 빠른 시간 안에 처리해야 하는 경우, 규칙 집합 이외의 메세지는 모두 차단 * 성능 우수. 중앙에서 한 번에 제어 가능. 유연성 낮음 |

| SW 방화벽 | - 각각의 PC 혹은 서버에서 동작 * 외부에 출장가는 경우 . 내부 침입 시도 차단 가능. but 속도 저하, 컨트롤 어려움. 유연성 높음. |

| 윈도우 방화벽 | 1 포트 기반 규칙 설정(특정 포트에 대해 외부 메세지 허용/차단) 과정> 고급 설정 → 인바운드 규칙 선택 → 포트 선택(TCP/UDP, 포트번호 등) → 작업 선택(허용/차단) → 이름 및 설명 정보 설정 *인바운드 : 외 →내부 / *아웃바운드 : 내 →외부 |

| 2 어플리케이션 기반 설정(특정 어플리케이션이 사용하는 모든 포트에 대해) 과정> 고급 설정 → 인바운드 규칙 선택 → 프로그램 선택 → 프로그램 경로 설정 |

<한계점>

- 악성 소프트웨어 침투 방어 어려움. (프로그램 내부에 포함된 경우 탐지에 한계 O)

- 방화벽을 우회하는 통신에 대한 제어 불가

- 새로운 형태의 공격을 막을 수 X

🤖침입탐지시스템(Intrusion Detection System, IDS)

: 내부 sys 에서 '실시간'으로 악의적인 공격 발견 시 이를 관리자에게 보고하는 보안 솔루션

*여기서 공격이란?

무결성, 기밀성, 가용성을 해치는 일련의 행위

<종류>

1. 네트워크기반(NIDS) -일반

- NIDS를 통해 스캐닝, 도스, 침투 공격을 탐지할 수 있음.

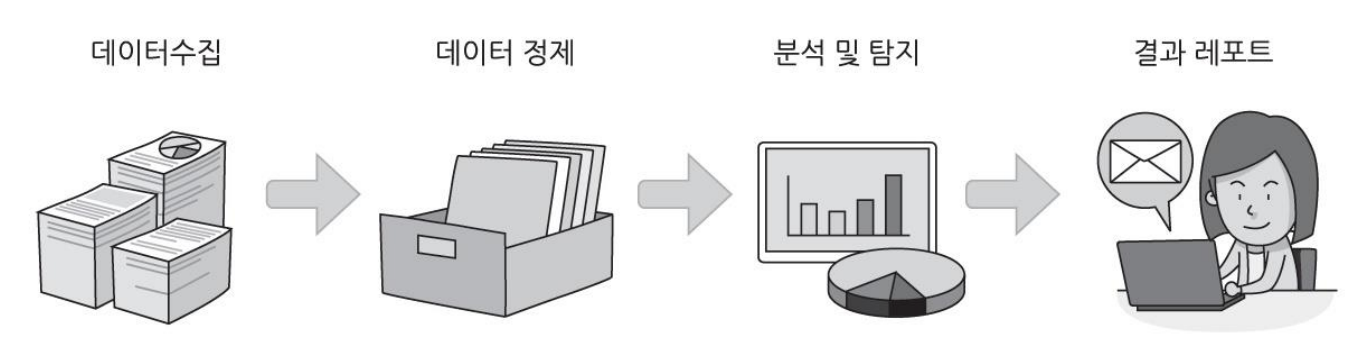

<동작 과정>

a. 데이터 수집 : 외 → 내부로 전달되는 패킷 수집, 스위치에서 스위치 포트를 통과하는 패킷을 감시 (모니터링 포트이용) 하기 위해 복사하는 Mirroring 기법을 이용

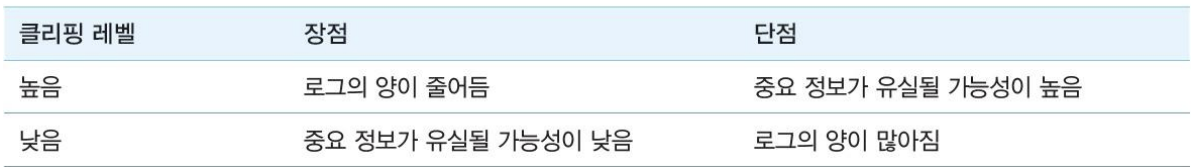

b. 데이터 정제 : 자료의 필터링(불필요한 정보제거)과 축약으로 구성됨.

* 필터링 시 클리핑 레벨 (데이터를 저장할 수준) 설정이 중요함.

c. 분석과 탐지

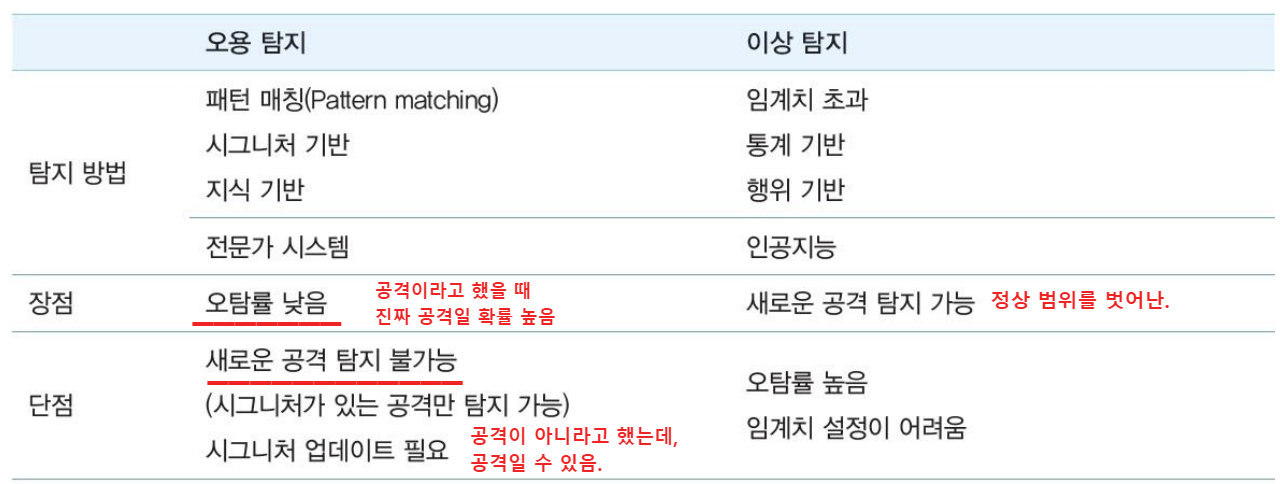

: 오용 탐지 기법(Misuse Detection)과 이상 탐지 기법(Anomaly Detection)이 존재함.

*오용 탐지는 미리 정의된 침입에 대한 패턴을 정제된 데이터에서 찾는 한편,

이상 탐지는 평균 상태를 기준으로 임계치 초과 시 침입이라고 판단(임계치 설정의 문제 존재.. 정상범위란?)

- 최근에는 이상 탐지 기법의 중요성이 증가됨. -> 제로데이 공격에 효과적

*제로데이 공격이란, 개발자가 인지하지 못한 소프트웨어 취약점을 대상으로 하는 공격을 의미함.

- 긍정 오류 (False Positive, 정상을 비정상으로) 나 부정 오류(False Negative,비정상을 정상으로) 탐지처럼 잘못된 탐지를 할 수 있음.

d. 결과 리포트

- 발견 침입 정보를 관리자에게 전달

- 네트워크 관리 시스템에 정보 제공 및 대응 행동 수행 (시스템 팝업, 이메일 등의 전송 서비스 제공)

- 책임 추적성 기능 제공

[🐷Snort ]

: 대표적 오픈 소스 네트워크 기반 침입탐지sys, 오용탐지 기법을 기반으로, 새로운 패턴 정보를 지속적으로 업그레이드.

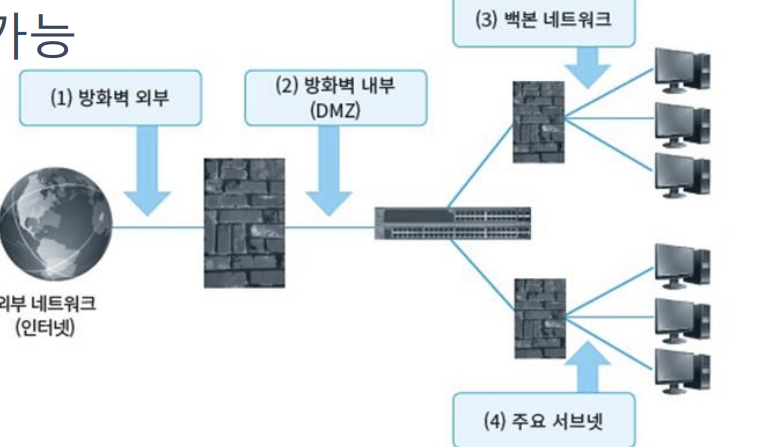

<설치위치>

- 방화벽 외부 : 외->내부로의 침입 탐지

- 방화벽 내부(DMZ) : 방화벽을 통과한 침입에 대한 탐지

- 내부 네트워크의 백본 네트워크 : 비교적 대규모 트래픽 감시

- 내부 네트워크의 주요 서브넷 : 비교적 소규모/ 보안적으로 중요한 자원에 대한 침입 탐지 목적

| 방화벽 : 단순 IP주소와 포트 번호 등의 속성으로 차단 결정 | NIDS : 전달되는 메세지 내용을 분석하여 차단 결정 |

2. 호스트기반(HIDS)

: 호스트(서비스를 제공하는 서버)의 자원 사용 실태를 분석해 침입 여부 및 침입 성공 여부 식별 sys

*비교적 정확한 탐지 가능.

but 호스트 상의 추가적인 리소스가 필요하고, cost가 높다. + 로그 자료가 해커에 의해 변조될 수 있어 감지가 어려움.

[대표 ex) TripWire]

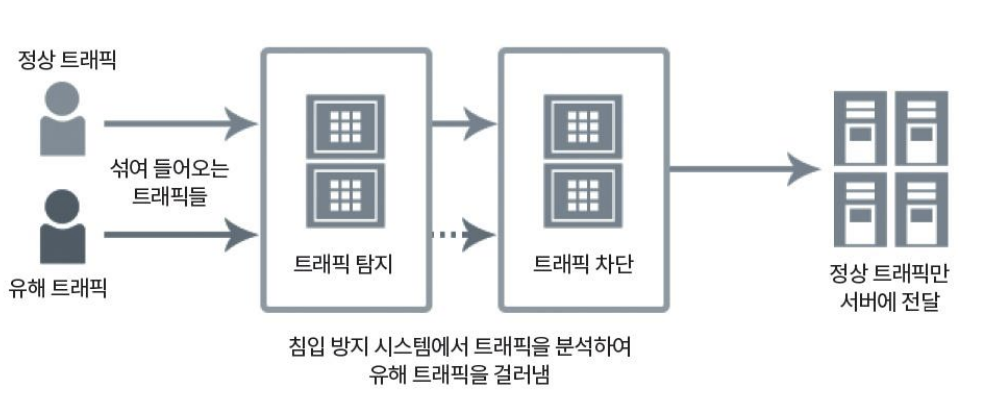

🤖침입방지시스템(Intrusion Prevention System, IPS)

: sys나 넽웤에 대한 다양한 불법 침입 행위를 실시간 탐지-분석하여 비정상적 패킷인 경우 자동 차단하는 sys

*방지니까, 사전에 조치를 취하는 능동형 보안 솔루션

뭔가 IDS랑 비슷해 보인다. 왜냐하면 둘 다 패킷 내용을 분석하기 때문에!

그런데 트래픽이 침입이라고 판단되었을 때, IDS는 직접적인 차단 기능 수행X 리포트함. IPS는 즉시 차단 기능 수행.

'CSE > 사이버보안개론' 카테고리의 다른 글

| [사이버 보안] 보안관제와 침해대응 (0) | 2024.06.12 |

|---|---|

| [사이버 보안] 보안솔루션(2) - DLP, DRM, NAC (1) | 2024.06.12 |

| [사이버 보안] 무선 네트워크 보안(2) - 모바일 보안, 블루투스 보안, IoT 보안 (1) | 2024.06.12 |

| [사이버 보안] 무선 네트워크 보안(1) - 무선랜 보안 (0) | 2024.06.12 |

| [사이버보안] 악성코드와 SW보안(2)- 악성코드 분석 (0) | 2024.06.11 |