밍경송의 E.B

[사이버보안] 접근제어 (모델) 본문

이 글은 2024-1 ㅇ화여대 (인실 도 교수님의) 사이버보안개론 수업자료를 참고하였음을 밝힙니다.

이전에 '접근제어'에 대해 다룬 적이 있었는데,, 그때는 OS에서는, DB에서는 접근제어를 어떻게 하는지 이런 느낌으로 배웠다면, 이번에는 접근제어의 과정에 대해 간단하게 배우고, 3가지 접근제어 모델에 대해 다뤄보겠슈비당👨🏻🔧

🔧접근제어

: 적절한 권한을 가진 인가자만이 특정 sys나 정보에 접근할 수 있도록 통제하는 것.

👨🏻🔧접근제어의 과정

*식별 : 자신이 누구인지 밝히는 것, 자신의 신원을 제시함. - 사용자명, 계좌번호 등

*인증 : 자신의 신원이 올바른지 증명하는 활동.과정 - 패스워드, 생체 인증 등

*인가 : 사용자의 특정 객체에 대한 접근을 허용하는 과정 - 접근 제어 목록, 보안 등급

**접근제어 : 인증 + 인가

이때 3가지의 과정 중 '인증' 의 유형에 대해 간단히 다뤄보겠습니다.

1. 지식 기반 인증(sth you know)

: 사용자가 알고있는 정보에 의존하는 인증 기법

1) PW를 이용한 인증 1 : 평문 PW 저장 (유출가능성 있음)

2) PW를 이용한 인증 2 : PW 해시 저장

- 사용자의 ID와 PW의 해시값을 비교함

- 무차별 공격에 의해 PW 노출 가능성 있음. (같은 PW에 대해 해시값이 동일하기 때문에)

3) PW를 이용한 인증 3 : 솔팅된 PW 해시 저장

- 각 사용자별로 PW에 랜덤 문자열(salt)를 덧붙여 해시값 계산 → h( ) 값이 같았어도 최종 저장 값은 달라짐.

2. 소유 기반 인증(sth you have)

: 사용자가 가지고 있는 인증 수단으로 인증하는 방식

*보통 혼합인증 사용(지식이나 존재 기반 인증을 함께)

1) 스마트카드

: 고유한 식별 정보 + 정보 처리를 위한 HW, SW 추가 장착

* 식별정보만 저장하는 건 메모리 카드나 토큰이라고 함.

2-1) 일회용 PW(OTP)

: 무작위로 PW를 생성하는 매체

- 높은 보안성이 장점이지만, 토큰 장치(패스워드 생성기)의 분실, 오류 등에 의한 문제 발생 가능

2-2) 시간 동기화 방식의 OTP

: 인증 서버와 사용자 OTP 생성기는 같은 시간을 Seed로 하여 같은 알고리즘을 통해 같은 토큰 생성

3. 존재 기반 인증(sth you are)

: 생체 조직을 통한 인증으로, 각 사용자별 생체정보를 DB에 등록해야 함.

*특히 망막의 경우, 눈을 장치에 붙여 대략 10초 이상 초점을 맞추어야 하기 때문에 사용자의 거부감이 높고, 홍채의 경우 인식기기가 비교적 고가라는 단점이 있음.

[정리]

| 지식 기반 인증 | 장점 : 인증 편리, 검증 확실, 관리 비용 저렴 |

| 단점 : PW 분실 가능성, 유출 가능성 | |

| 소유 기반 인증 | 장점 : 비교적 저렴, 상대적으로 신뢰성 있는 방법 제공 |

| 단점: 복제 가능, 고장.분실.파손 가능, 카드 리더기 등 추가적 자산 구입 필요 | |

| 존재 기반 인증 | 장점 : 사용 편이, 도난의 위험 없음. 위조 및 대여가 어려움 |

| 단점 : 인증 자체에 오류 발생 가능, 임계치 설정이 어려움 |

따라서, 요즘 2-3가지 이상의 인증 기법들을 결합하여 사용하기도 한다고 함!

👨🏻🔧접근제어의 모델 3가지

** 접근 대상이 되는 객체나, 적용 대상이 되는 조직의 특성에 따라 서로 다른 보안 수준이 요구되고, 이에 따라 적용 모델이 달라지기 때문에 이렇게 다양한 접근제어 모델이 존재함.

하나씩 살펴보겠습니다.

1. 강제적 접근제어 (MAC, Mandatory Access Control)

[Rule-based]

: 조직에서 사용되는 데이터를 분류하여 각각 레이블을 붙이고 -> 레이블별로 정책을 설정하여 접근제어하는 방식

* 특징

- 보안이 중요한 조직에서 사용되기 적합.

- 성능이 좋지 않음. 구현이 어려움.

- 부서의 이동이 빈번한 동적 조직에 적절 X

=> MAC을 수학적 모델로 만든 경우가 2가지 있는데, 둘이 굉장히,, 헷갈림.

중요한 것은 둘의 다른 목적을 이해하는 것!

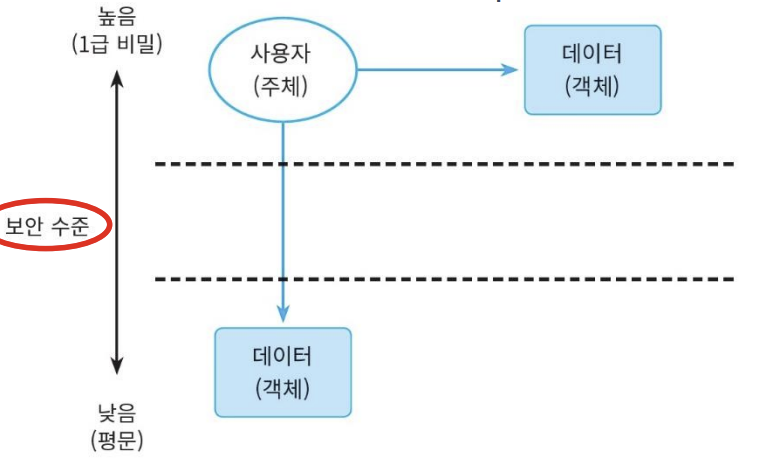

1) 벨-라파둘라 모델

: 일단 군대에서 만들었고, 기밀성 유지가 목적.(무결성과 가용성 ↓)

* 높은 보안 수준에서 낮은 보안 수준으로 정보가 흐르는 것을 방지.

1️⃣읽기 모델 : 보안 수준이 높은 사용자(주체)는 자신보다 보안 수준이 낮거나 같은 데이터(객체)에 대해서는 접근 권한 O

[NRU(No Read-UP)]

2️⃣쓰기 모델 : 보안 수준이 낮은 사용자(주체)는 자신보다 보안 수준이 높거나 같은 데이터(객체)에 대해서는 접근 권한 O

[NWD(No Write Down)]

=> 쉽게 정리하면, 기밀성이 중요한 단체에서 만들어진 모델이기 때문에,, 정보를 가져오는 '읽기'의 경우, 자기보다 높은 보안 수준의 객체를 건드리면 안되고(NRU), 정보를 주입하는 '쓰기'의 경우, 자기보다 낮은 보안 수준의 객체에 정보를 흘리면 안되는 것(NWD)!

2) 비바 모델

: 데이터 무결성을 위해 제안한 모델. 아래 3가지 목표 중 1)만 해결한 모델

🌼무결성의 3가지 목표

1) 비인가자들의 데이터 변경 방지

2) 내/외부의 일관성 유지

3) 합법적인 사람(내부자)에 의한 불법적인 수정 방지 -> 직무분리 필요

1️⃣읽기 모델 : 무결성 수준이 낮은 사용자(주체)가 자신보다 무결성 수준이 높거나 같은 데이터(객체)에 대해서는 접근 권한 O

[NRD(No Read Down)]

2️⃣쓰기 모델 : 무결성 수준이 높은 사용자(주체)는 자신보다 무결성 수준이 낮거나 같은 데이터(객체)에 대해서는 접근 권한 O

[NWU(No Write UP)]

=> 비바 라디다~ 모델의 경우, 무결성이 핵심이기 때문에 정보를 가져오는 '읽기'의 경우, 보안 수준이 낮은 데이터가 높은 데이터에 영향을 줄 수 있기 때문에 자신보다 보안 수준이 낮은 데이터에 접근하지 못하게 하는 것. 퓨어한 데이터를 다루면서,, 구정물을 다루지 말랏! (NRD)

같은 이유에서, 정보를 주입하는 '쓰기'의 경우, 보안 수준이 낮은. 무결성이 보장되지 않은 데이터의 정보를 자신보다 높은 보안 수준의 데이터에 적지 말라는 의미로 접근을 하지 못하게 함. (NWR)

2. 임의적 접근제어 (DAC, Discretionary Access Control)

[Identity-based]

: 접근을 요청하는 사용자가 접근 권한이 있는지 사용자의 신분을 이용해 여부를 결정하는 방식

* 정보 소유자가 정보의 보안 레벨을 결정 + 접근제어도 설정함.

-> 접근 권한의 관리가 매우 편리하나, 중앙 집중적인 정보 관리가 어려움.

약간 그 Linux였나 거기서 -rwxrwxrwx 이렇게 권한 주는 거랑 비슷한듯.. 헉 혹시 이 유형의 예시인가? 그럴지도

3. 비임의적 접근제어 (Non-DAC, Non-Discretionary Access Control)

[Role-based]

: 사용자의 역할에 기반을 두고 접근을 통제하는 모델.

*기업 내 잦은 부서 이동 등의 동적 조직에 적합.

*사용자에게 최소 권한만을 허용 (권한 남용 방지)

*직무 분리를 통해 과도한 특권 부여 방지

그 외 모델

a. 클락-윌슨 모델

: 무결성의 3가지 구성 요소를 모두 구현한 모델

-> 잘 구성된 트랜잭션, 직무 분리, 응용프로그램을 통한 데이터 접근(직접 객체로의 접근 금지)

b. 만리장성 모델(브루어나쉬)

: 이해충돌을 야기하는 어떠한 정보흐름도 차단해야 한다는 모델. 이익충돌회피를 위한 모델

ex 회사 옮길 때도 동종 업계로 몇 년동안 이동 못 하는.. 그런 느낌인가

- 상호 신뢰하지 않는 사용자들끼리 이용하는 데이터를 구분하는 방법 제시. 직무 분리를 접근 제어에 반영함.

정리>

접근제어의 기본 원칙

- 직무 분리

- 업무의 각 단계별로 직무를 분리

- 자료의 무결성 보장 -> 합법적인 사람에 의한 불법적 수정 방지(주기적 직무 순환)

- 최소 권한의 원칙

- 허가받은 일의 수행을 위한 최소한의 권한만을 부여함

* 최대권한의 원칙: 특별한 보호가 필요없는 환경에 적용 -> 자원 공유의 장점을 증대시키기 위해 적용

'CSE > 사이버보안개론' 카테고리의 다른 글

| [사이버보안] 악성코드와 SW보안(2)- 악성코드 분석 (0) | 2024.06.11 |

|---|---|

| [사이버 보안] 악성코드와 SW보안(1) - 바이러스, 웜, 트로이목마, 사회공학보안공격 (0) | 2024.06.10 |

| [사이버보안] 블록체인 (1) | 2024.06.09 |

| [사이버보안] 암호기반 인증- Hash, MAC, 전자서명, 공개키 기반 구조 (1) | 2024.06.07 |

| [사이버보안] 암호개념, 대칭암호화 (0) | 2024.04.25 |